如何在Docker中配置容器安全防护机制以避免网络攻击?

随着云计算和容器化技术的迅速发展,Docker已成为开发和部署应用程序的重要工具。然而,容器的灵活性和可移植性也使其面临着各种网络攻击的风险。因此,配置容器安全防护机制显得尤为重要。本文将探讨如何在Docker中有效配置安全防护机制,以降低网络攻击的风险。

1. 理解Docker的安全模型

Docker的安全模型主要依赖于Linux内核的安全特性,如命名空间(Namespaces)和控制组(Cgroups)。命名空间提供了进程隔离,而控制组则限制了资源的使用。尽管Docker提供了一定的安全性,但容器之间的隔离并不如虚拟机那样强,因此需要额外的安全措施。

2. 使用最小权限原则

在Docker中,遵循最小权限原则是确保安全的重要步骤。创建容器时,尽量避免使用root用户。可以通过以下方式指定用户:

docker run -u 1001 myimage上述命令将容器以UID为1001的用户身份运行,从而减少潜在的安全风险。

3. 网络隔离与防火墙配置

Docker提供了多种网络模式,如bridge、host和overlay。为了增强安全性,建议使用bridge模式,并通过Docker的网络功能进行隔离。此外,可以使用iptables配置防火墙规则,限制容器之间的通信。例如:

iptables -A FORWARD -i docker0 -o docker0 -j DROP这条规则将阻止同一Docker网络内的容器之间的通信。

4. 定期更新和补丁管理

保持Docker引擎和容器镜像的最新状态是防止网络攻击的重要措施。定期检查并更新Docker版本和基础镜像,以确保修复已知的安全漏洞。可以使用以下命令检查镜像的更新:

docker images然后使用以下命令拉取最新的镜像:

docker pull myimage:latest5. 使用安全扫描工具

为了识别潜在的安全漏洞,可以使用一些安全扫描工具,如Clair、Trivy等。这些工具可以扫描Docker镜像,识别出已知的漏洞并提供修复建议。例如,使用Trivy扫描镜像的命令如下:

trivy image myimage6. 容器日志监控

监控容器的日志可以帮助及时发现异常行为。可以使用ELK(Elasticsearch, Logstash, Kibana)堆栈或Prometheus等工具进行日志收集和分析。通过设置告警机制,可以在发现异常时及时响应。

7. 使用Docker安全最佳实践

- 避免在容器中存储敏感信息,如密码和密钥。

- 使用只读文件系统运行容器,以防止恶意修改。

- 限制容器的资源使用,防止资源耗尽攻击。

- 定期审计容器的安全配置和运行状态。

总结

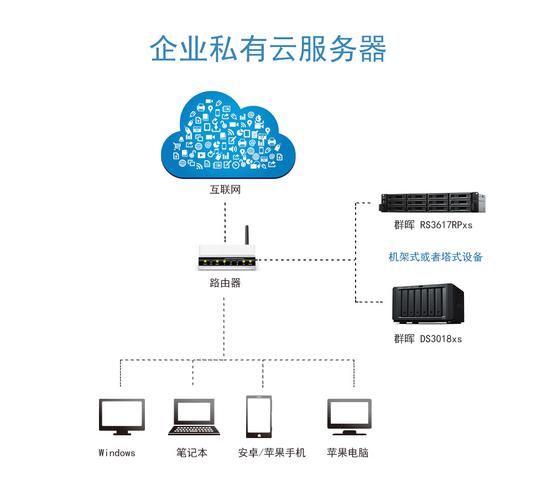

在Docker中配置容器安全防护机制是确保应用程序安全的重要环节。通过遵循最小权限原则、网络隔离、定期更新、使用安全扫描工具以及监控日志等措施,可以有效降低网络攻击的风险。对于需要高安全性的应用,选择合适的云服务提供商也是至关重要的。晴川云提供多种云服务器解决方案,包括香港VPS、美国服务器等,帮助用户构建安全可靠的应用环境。

![晴川云Minecraft Wiki教程:初始资源[ ],晴川云](https://baike.qcidc.com/wp-content/uploads/2025/09/20250919082339895-u_3937169497_1322167616fm_253fmt_autoapp_138f_JPEG.jpeg)

暂无评论内容